Indpakning og brug af værktøjerne sammen

Vi er i slutningen af vores SysInternals-serie, og det er på tide at pakke alt sammen ved at tale om alle de små hjælpemidler, som vi ikke dækkede gennem de første ni lektioner. Der er helt sikkert mange værktøjer i dette kit.

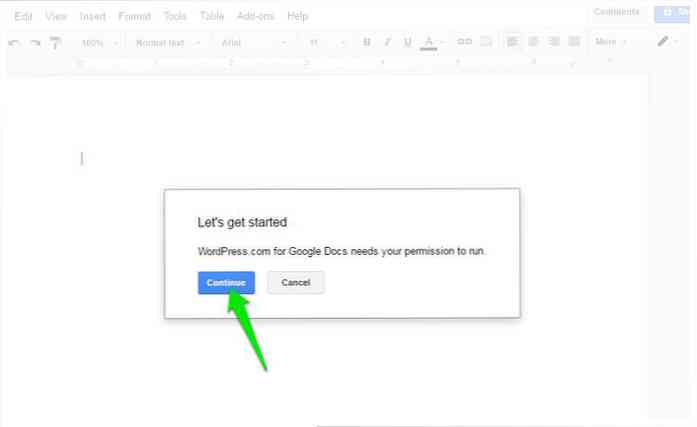

SCHOOL NAVIGATION- Hvad er SysInternals Tools og hvordan bruger du dem?

- Forstå Process Explorer

- Brug af Process Explorer til fejlfinding og diagnosticering

- Forståelse Process Monitor

- Brug Procesovervågning til Fejlfinding og Find Registry Hacks

- Brug Autoruns til at håndtere opstartsprocesser og malware

- Brug af BgInfo til at vise systemoplysninger på skrivebordet

- Brug af PsTools til at styre andre pc'er fra kommandolinjen

- Analysere og administrere dine filer, mapper og drev

- Indpakning og brug af værktøjerne sammen

Vi har lært, hvordan du bruger Process Explorer til at fejle uhyrlige processer på systemet, og Process Monitor for at se, hvad de laver under emhætten. Vi har lært om Autoruns, et af de mest kraftfulde værktøjer til at håndtere malware infektioner, og PsTools styrer andre pc'er fra kommandolinjen.

I dag skal vi dække de resterende værktøjer i kittet, som kan bruges til alle mulige formål, lige fra at se netværksforbindelser til at se effektive tilladelser på filsystemobjekter.

Men først vil vi gå gennem et hypotetisk eksempel scenario for at se, hvordan du kan bruge et antal af værktøjerne sammen til at løse et problem og lave nogle undersøgelser af, hvad der foregår.

Hvilket værktøj skal du bruge?

Der er ikke altid kun et værktøj til jobbet - det er meget bedre at bruge dem alle sammen. Her er et eksempel scenario, der giver dig en ide om, hvordan du kan tackle undersøgelsen, selvom det er værd at bemærke, at der er flere måder at finde ud af, hvad der sker. Dette er kun et hurtigt eksempel for at illustrere, og er på ingen måde en nøjagtig liste over trin, der skal følges.

Scenario: Systemet kører langsomt, mistænkt malware

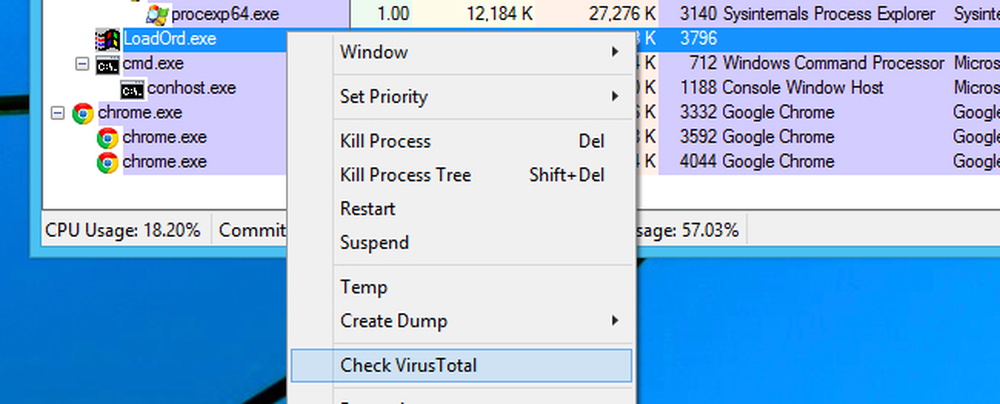

Den første ting du skal gøre er at åbne Process Explorer og se, hvilke processer der bruger ressourcer op på systemet. Når du har identificeret processen, skal du bruge de indbyggede værktøjer i Process Explorer til at kontrollere, hvad processen faktisk er, sørg for at den er legitim og eventuelt scanne den proces for virus ved hjælp af den integrerede VirusTotal integration.

Denne proces er faktisk et SysInternals-værktøj, men hvis det ikke var det, ville vi kontrollere det.

Denne proces er faktisk et SysInternals-værktøj, men hvis det ikke var det, ville vi kontrollere det. Bemærk: Hvis du virkelig tror, at der kan være malware, er det ofte nyttigt at afbryde eller deaktivere internetadgang på den pågældende maskine under fejlfinding, selvom du måske vil gøre VirusTotal-opslag først. Ellers kan malware muligvis downloade flere malware, eller overføre flere af dine oplysninger.

Hvis processen er helt legitim, skal du dræbe eller genstarte den fornærmende proces, og krydse fingrene, at det var en fluke. Hvis du ikke vil have denne proces til at starte længere, kan du enten afinstallere den eller bruge Autoruns til at stoppe processen fra indlæsning ved opstart.

Hvis det ikke løser problemet, kan det være på tide at trække Process Monitor og analysere de processer, du allerede har identificeret, og finde ud af, hvad de forsøger at få adgang til. Dette kan give dig spor i, hvad der rent faktisk foregår - måske forsøger processen at få adgang til en registreringsdatabase nøgle eller fil, der ikke findes, eller det har ikke adgang til, eller måske forsøger det bare at kapre alle dine filer og gør masser af skitserede ting som at få adgang til oplysninger, som det sandsynligvis ikke burde gøre, eller scanne hele dit drev uden nogen god grund.

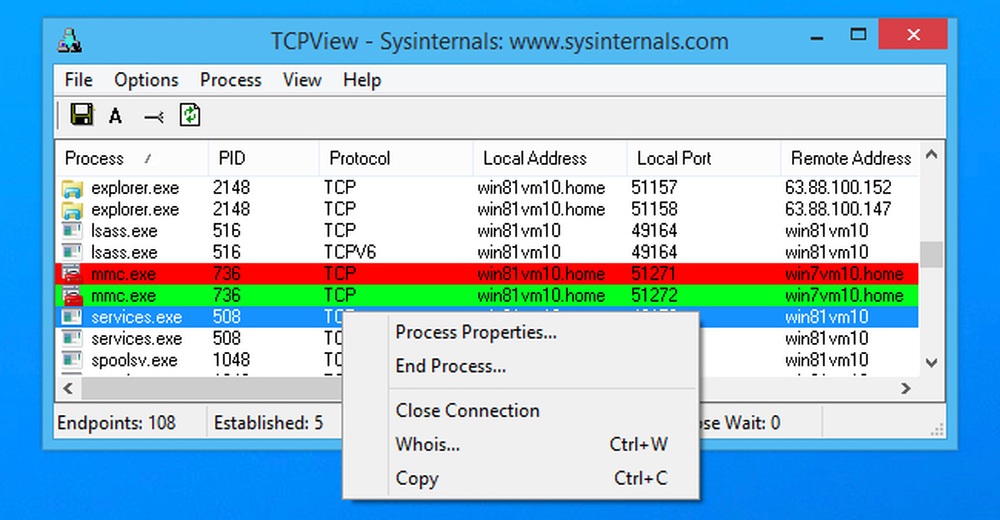

Hertil kommer, at hvis du har mistanke om, at applikationen forbinder til noget, som den ikke burde have, hvilket er meget almindeligt i tilfælde af spyware, skal du fjerne TCPView-værktøjet for at kontrollere, om det er tilfældet.

På dette tidspunkt har du måske fastslået, at processen er malware eller ved crapware. Uanset hvordan du ikke vil have det. Du kan løbe gennem afinstallationsprocessen, hvis de er opført i Kontrolpanelens Afinstallationsprogrammer-liste, men mange gange er de ikke angivet eller ikke ryddet korrekt. Det er her, når du trækker Autoruns ud og finder hvert sted, hvor applikationen er hooked i opstarten, og nuke dem derfra, og så nuke alle filerne.

At køre en fuld virus scan af dit system er også nyttigt, men lad os være ærlige ... de fleste crapware og spyware bliver installeret på trods af at antivirusprogrammer installeres. I vores erfaring vil de fleste anti-virus lykkeligt rapportere "helt klart", mens din pc næppe kan fungere på grund af spyware og crapware.

TCPView

Dette værktøj er en fantastisk måde at se, hvilke applikationer på din computer der forbinder til hvilke tjenester via netværket. Du kan se de fleste af disse oplysninger på kommandoprompten ved hjælp af netstat eller begravet i grensesnittet Process Explorer / Monitor, men det er meget nemmere at bare åbne TCPView og se, hvad der forbinder til hvad.

Farverne i listen er temmelig enkle og ligner de andre hjælpeprogrammer - lysegrøn betyder, at forbindelsen lige viste sig, rød betyder forbindelsen lukker og gul betyder, at forbindelsen er ændret.

Du kan også se procesegenskaberne, afslutte processen, lukke forbindelsen eller trække en Whois-rapport op. Det er enkelt, funktionelt og meget nyttigt.

Bemærk: Når du først læser TCPView, kan du muligvis se et antal forbindelser fra [System Process] til alle mulige internetadresser, men det er normalt ikke et problem. Hvis alle forbindelserne er i tilstanden TIME_WAIT, betyder det, at forbindelsen lukkes, og der ikke er nogen proces til at tildele forbindelsen til, så de skal være opdelt som PID 0, da der ikke er nogen PID til at tildele det til.

Dette sker normalt, når du indlæser TCPView efter at have sluttet sig til en masse ting, men det skal gå væk, når alle tilslutninger lukkes, og du holder TCPView åben.

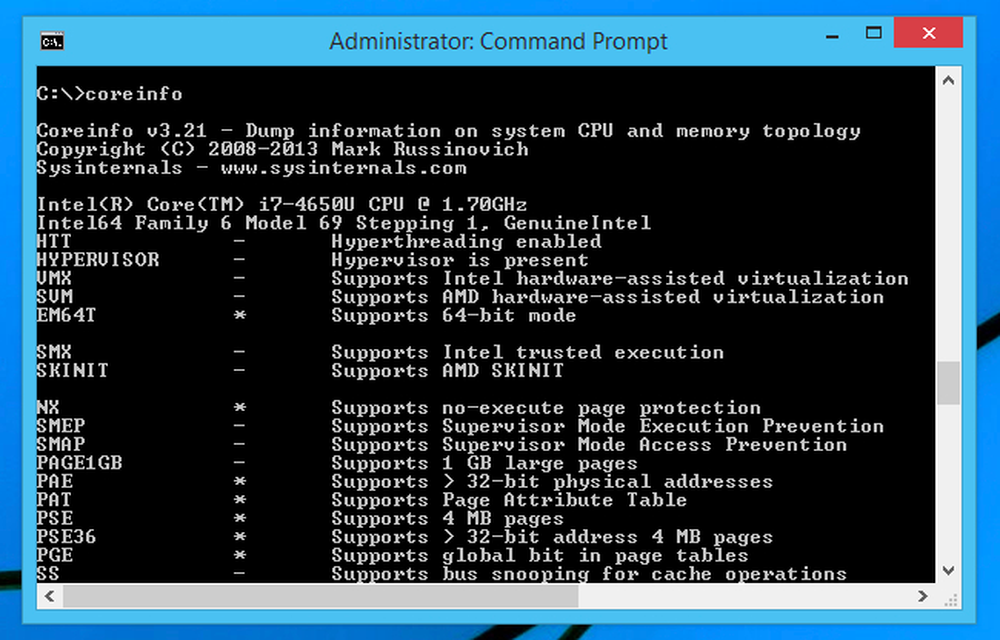

Coreinfo

Viser oplysninger om systemets CPU og alle funktionerne. Har du nogensinde spekuleret på, om din CPU er 64-bit, eller hvis den understøtter hardwarebaseret virtualisering? Du kan se alt det og meget, meget mere med coreinfo-hjælpeprogrammet. Dette kan være meget nyttigt, hvis du vil se, om en ældre computer kan køre 64-bit version af Windows eller ej.

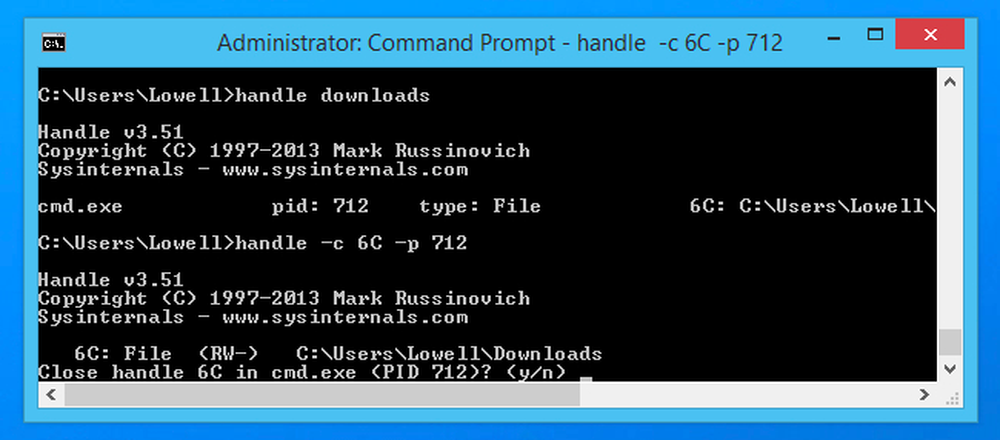

Håndtere

Dette værktøj gør det samme som Process Explorer gør - du kan hurtigt søge for at finde ud af, hvilken proces der har et åbent håndtag, der blokerer adgangen til en ressource eller fra at slette en ressource. Syntaxen er ret simpel:

håndtere

Og hvis du vil lukke håndtaget, kan du bruge den hexadecimale håndteringskode (med -c) i listen kombineret med proces-id'et (-p-knappen) for at lukke det.

håndtere -c -p

Det er nok meget nemmere at bruge Process Explorer til denne opgave.

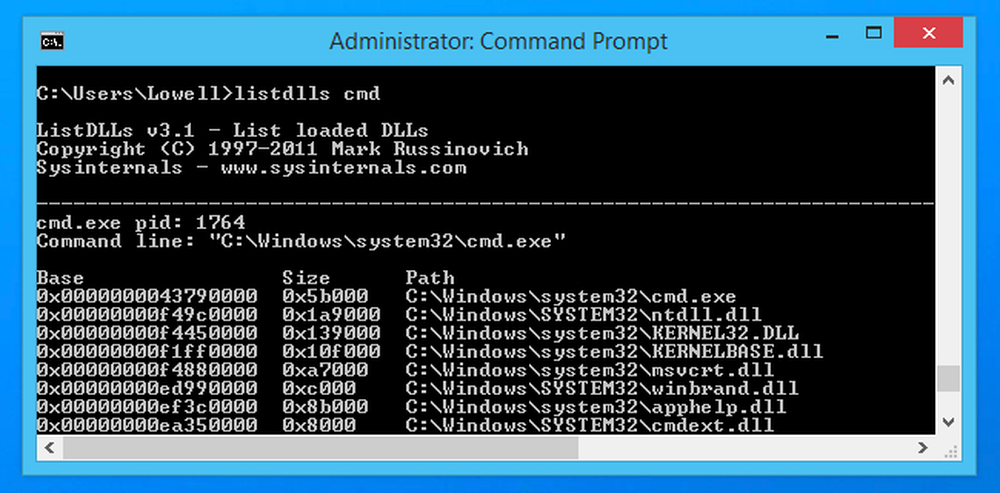

ListDlls

Ligesom Process Explorer viser dette værktøj de DLL'er, der er indlæst som en del af en proces. Det er meget nemmere at bruge Process Explorer, selvfølgelig.

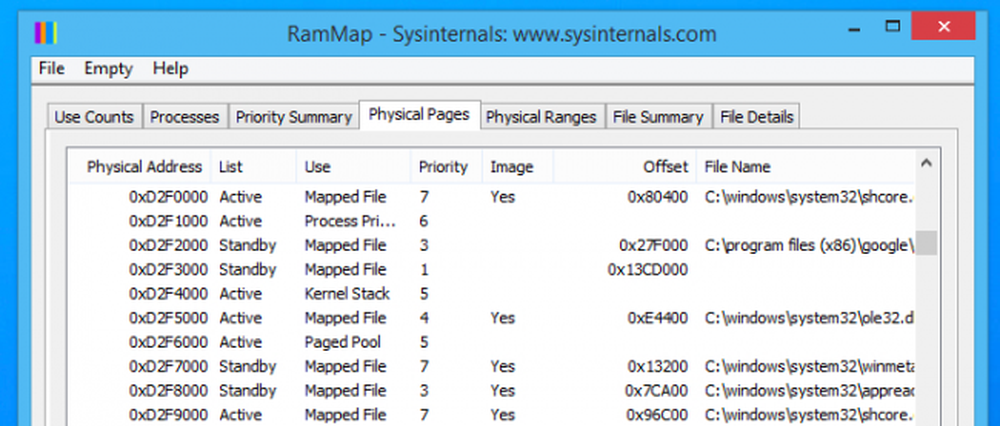

RamMap

Dette værktøj analyserer din fysiske hukommelsesforbrug, med mange forskellige måder at visualisere hukommelsen på, herunder af fysiske sider, hvor du kan se placeringen i RAM, som hver eksekverbar er indlæst i.

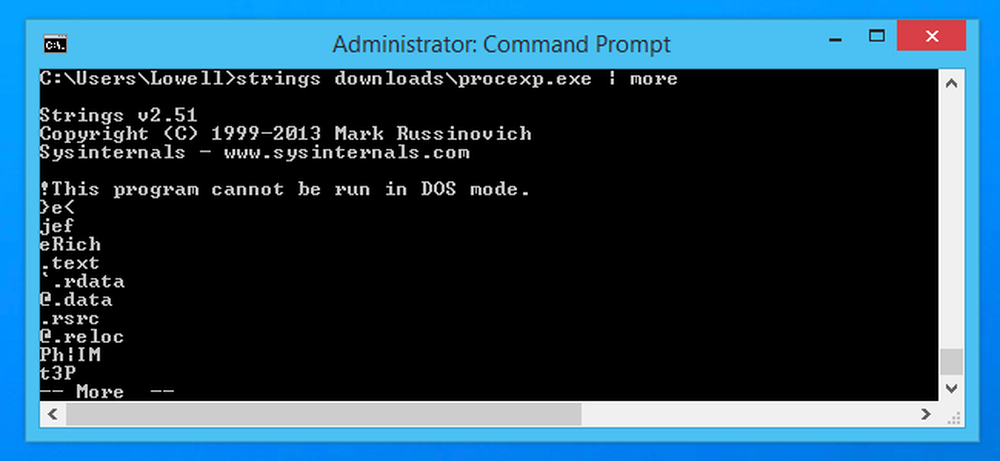

Strings Find Human-Readable Text i Apps og DLLs

Hvis du ser en underlig URL som en streng i en softwarepakke, er det tid til at bekymre dig. Hvordan vil du se den rare snor? Brug stringsværktøjet fra kommandoprompten (eller ved hjælp af funktionen i Process Explorer i stedet).

Næste side: Konfiguration af Auto Logon og ShellRunAs