Opsæt SSH på din router for sikker webadgang fra hvor som helst

Tilslutning til internettet fra Wi-Fi-hotspots, på arbejdspladsen eller andre steder væk fra hjemmet, udsætter dine data for unødvendige risici. Du kan nemt konfigurere din router til at understøtte en sikker tunnel og beskytte din fjernbrowser trafik - læs videre for at se hvordan.

Hvad er og hvorfor oprette en sikker tunnel?

Du kan måske være nysgerrig, hvorfor du endda vil oprette en sikker tunnel fra dine enheder til din hjemmerouter, og hvilke fordele du vil høste fra et sådant projekt. Lad os lave et par forskellige scenarier, der involverer dig ved at bruge internettet til at illustrere fordelene ved sikker tunneling.

Scenario 1: Du er i en kaffebar, der bruger din bærbare computer til at surfe på internettet via deres gratis Wi-Fi-forbindelse. Data forlader dit Wi-Fi-modem, bevæger sig gennem luften ukrypteret til Wi-Fi-noden i kaffebaren og sendes videre til det større internet. Under overførslen fra din computer til det større internet er dine data bredt åbne. Enhver med en Wi-Fi-enhed i området kan snuse dine data. Det er så smerteligt nemt, at en motiveret 12 år gammel med en bærbar computer og en kopi af Firesheep kunne snappe op på dine legitimationsoplysninger til alle slags ting. Det er som om du er i et rum fyldt med engelsksprogede talere, der taler ind i en telefon, der taler mandarin kinesisk. I det øjeblik som nogen, der taler Mandarin-kinesisk, kommer ind (Wi-Fi Sniffer), er dit pseudo-privatliv ødelagt.

Scenario to: Du er i en kaffebar, der bruger din bærbare computer til at gennemse internettet via deres gratis Wi-Fi-forbindelse igen. Denne gang har du etableret en krypteret tunnel mellem din bærbare computer og din hjemmerouter ved hjælp af SSH. Din trafik bliver sendt gennem denne tunnel direkte fra din bærbare computer til din hjemme router, som fungerer som en proxyserver. Denne rørledning er uigennemtrængelig for Wi-Fi sniffere, som kun ville se en forvansket strøm af krypterede data. Ligegyldigt hvor skarpt etableringen, hvor usikker Wi-Fi-forbindelsen, dine data forbliver i den krypterede tunnel og kun efterlader det, når den har nået din internetforbindelse til hjemmet og udgang til det større internet.

I scenarie 1 surfer du bredt I scenario 2 kan du logge ind på din bank eller andre private hjemmesider med samme tillid, du vil fra din hjemmecomputer.

Selvom vi anvendte Wi-Fi i vores eksempel, kunne du bruge SSH-tunnelen til at sikre en hardlinetilslutning til f.eks. Starte en browser på et fjernnetværk og slå et hul igennem firewallen for at surfe så frit som i din hjemmeforbindelse.

Det lyder godt eller ej? Det er utrolig nemt at oprette, så der er ingen tid som nutiden - du kan få din SSH-tunnel op og køre inden for en time.

Hvad du skal bruge

Der er mange måder at installere en SSH tunnel på for at sikre din web browsing. Til denne vejledning fokuserer vi på at oprette en SSH-tunnel på den bedst mulige måde med den mindste mængde besværet for en bruger med en hjemme-router og Windows-baserede maskiner. For at følge med vores vejledning skal du have følgende ting:

- En router, der kører TomTom eller DD-WRT modificeret firmware.

- En SSH-klient som PuTTY.

- En SOCKS-kompatibel webbrowser som Firefox.

Til vores guide bruger vi Tomat, men instruktionerne er næsten identiske med dem, du ville følge for DD-WRT, så hvis du kører DD-WRT, føl dig fri til at følge med. Hvis du ikke har ændret firmware på din router, skal du se vores guide til installation af DD-WRT og Tomat før du fortsætter.

Generering af nøgler til vores krypterede tunnel

Selvom det måske synes mærkeligt at springe ret til at generere nøglerne, før vi selv konfigurerer SSH-serveren, hvis vi har nøglerne klar, kan vi konfigurere serveren i et enkelt pass.

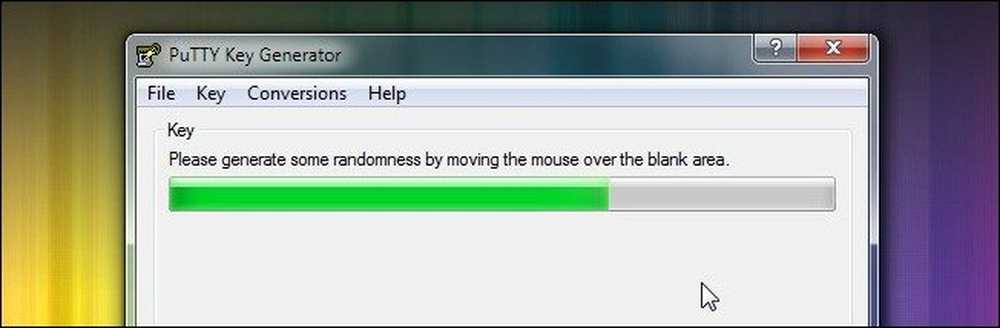

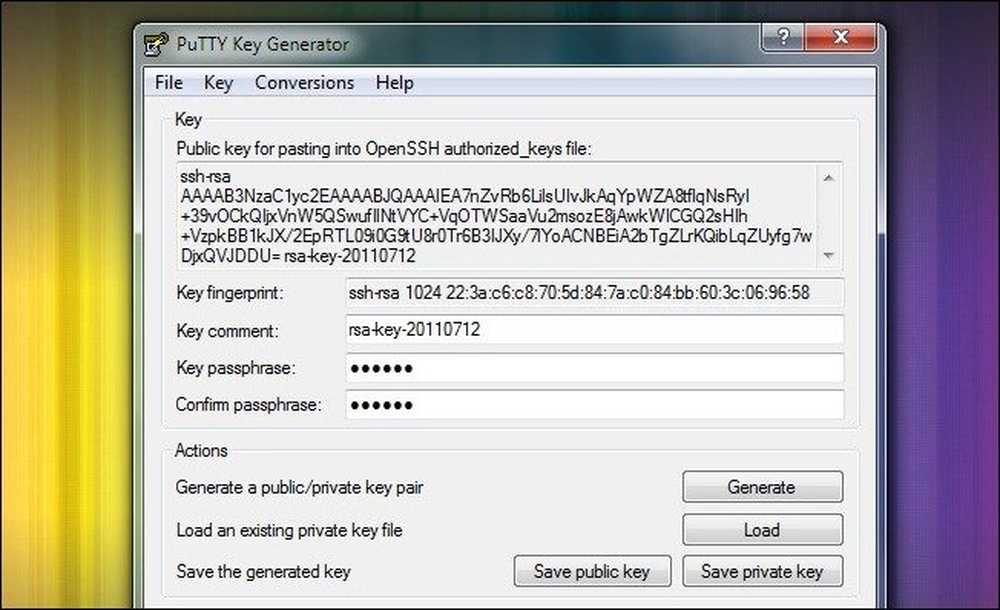

Download den fulde PuTTY pakke og udpak det til en mappe efter eget valg. Inde i mappen finder du PUTTYGEN.EXE. Start programmet og klik Nøgle -> Generer nøglepar. Du får vist en skærm, som ligner den ovenstående; flyt musen rundt for at generere tilfældige data til nøglefremstillingsprocessen. Når processen er færdig, skal din PuTTY Key Generator vindue se noget sådan ud; gå videre og indtast et stærkt kodeord:

Når du har tilsluttet et kodeord, skal du gå videre og klikke på Gem privat nøgle. Stash den resulterende .PPK-fil et sted sikkert. Kopier og indsæt indholdet af feltet "Offentlig nøgle til indsætning ..." i et midlertidigt TXT-dokument til nu.

Hvis du planlægger at bruge flere enheder med din SSH-server (f.eks. En bærbar computer, en netbook og en smartphone), skal du generere nøglepar til hver enhed. Gå videre og generer, adgangskode og gem de ekstra nøglepar, du har brug for nu. Sørg for at du kopierer og indsætter hver ny offentlig nøgle i dit midlertidige dokument.

Konfiguration af routeren til SSH

Både Tomat og DD-WRT har indbyggede SSH-servere. Dette er fantastisk af to grunde. For det første plejede det at være en stor smerte at telnet ind i din router for manuelt at installere en SSH-server og konfigurere den. For det andet, fordi du kører din SSH-server på din router (som sandsynligvis bruger mindre strøm end en pære), behøver du aldrig at forlade din hovedcomputer bare for en letvægts SSH-server.

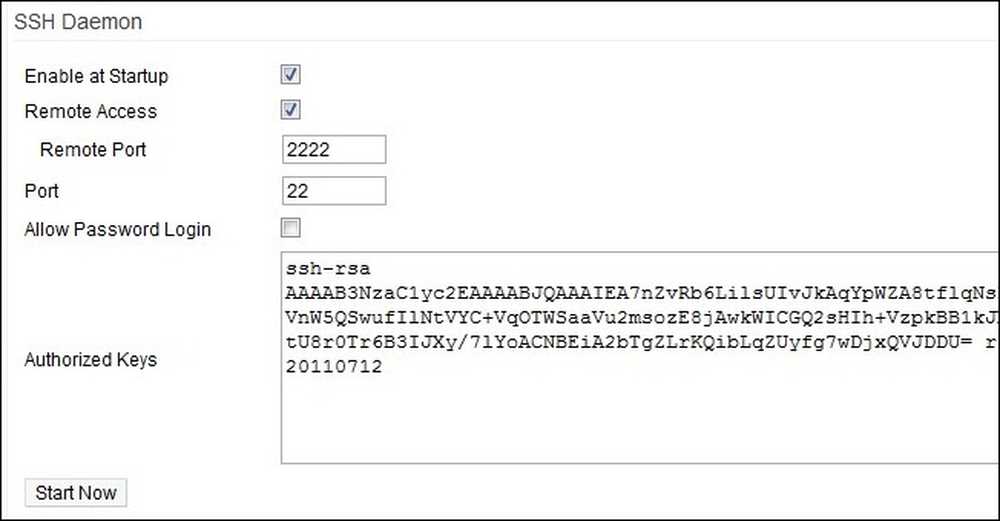

Åbn en webbrowser på en maskine, der er tilsluttet dit lokale netværk. Naviger til din routerens webgrænseflade, for vores router-en Linksys WRT54G kører tomat - adressen er http://192.168.1.1. Log ind på webgrænsefladen og navigér til Administration -> SSH Daemon. Der skal du kontrollere begge dele Aktivér ved opstart og Fjernadgang. Du kan ændre fjernporten, hvis du ønsker det, men den eneste fordel ved at gøre det er, at det marginalt forvirrer årsagen til, at porten er åben, hvis nogen port scanner dig. Fravælg Tillad adgangskode login. Vi bruger ikke adgangskode login for at få adgang til routeren langt fra, vi bruger et nøglepar.

Indsæt de offentlige nøgler, du genererede i den sidste del af tutorialen i Autoriserede nøgler boks. Hver nøgle skal være sin egen post adskilt af en linjeskift. Den første del af nøglen ssh- rsa er meget vigtig. Hvis du ikke inkluderer den med hver offentlige nøgle, vil de blive ugyldige til SSH-serveren.

Klik Start nu og rul derefter ned til bunden af grænsefladen og klik Gemme. På dette tidspunkt er din SSH-server i gang.

Konfiguration af din fjerncomputer for at få adgang til din SSH-server

Det er her, hvor magien sker. Du har et nøglepar, du har en server i gang, men ingen af det har nogen værdi, medmindre du er i stand til at oprette forbindelse fra feltet og tunnelen til din router. Tid til at ødelægge vores troværdige netbog, der kører Windows 7 og sætte på arbejde.

Først skal du kopiere den PuTTY-mappe, du har oprettet til din anden computer (eller bare download og ekstraher den igen). Herfra er alle instruktioner fokuseret på din fjerncomputer. Hvis du kørte PuTTy Key Generator på din hjemmecomputer, skal du sørge for at have skiftet til din mobilcomputer for resten af tutorialen. Før du afregner, skal du også sørge for, at du har en kopi af .PPK-filen, du oprettede. Når du har hentet PuTTy og .PPK i hånden, er vi klar til at fortsætte.

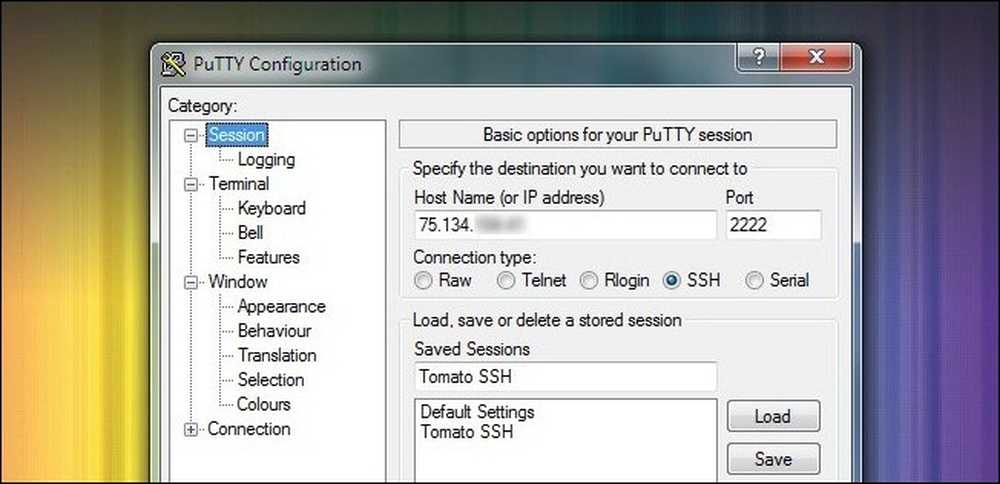

Start PuTTY. Den første skærm, du vil se, er Session skærm. Her skal du indtaste IP-adressen på din internetforbindelse til hjemmet. Dette er ikke din router IP på det lokale LAN, det er din modem / router IP som set af omverdenen. Du kan finde det ved at se på hovedstatus siden i din router web-interface. Skift port til 2222 (eller hvad du har erstattet i SSH Daemon konfigurationsprocessen). Sørge for at SSH er kontrolleret. Gå videre og Giv din session et navn så du kan Gem det til fremtidig brug. Vi hedder vores tomat SSH.

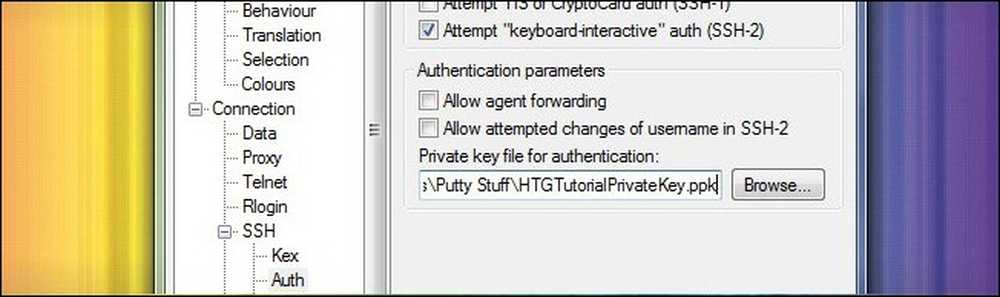

Naviger, via venstre rude, ned til Forbindelse -> Auth. Her skal du klikke på knappen Gennemse og vælge den .PPK-fil, du har gemt og bragt over til din fjernmaskine.

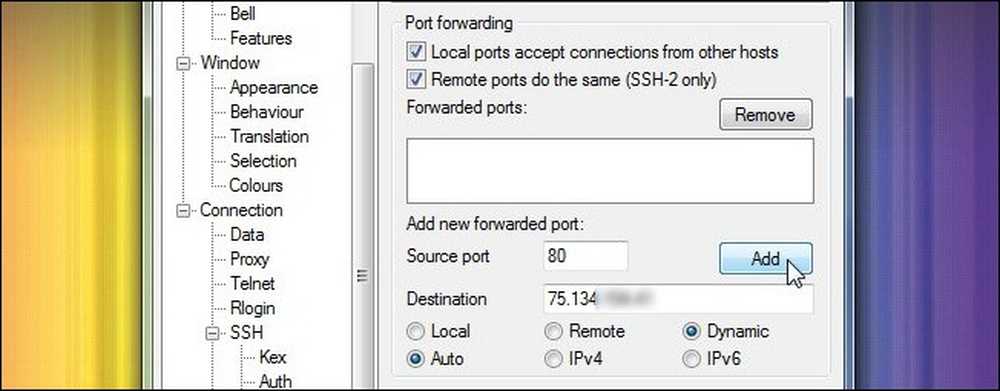

Mens du er i undermenuen SSH, fortsæt du ned til SSH -> Tunneler. Det er her, vi skal konfigurere PuTTY til at fungere som proxyserver til din mobile computer. Tjek begge felter under Portvideresendelse. Nedenfor, i Tilføj ny videresendt port sektion, indtast 80 for Kildeport og din routerens IP-adresse til Bestemmelsessted. Kontrollere Auto og Dynamisk klik derefter på Tilføje.

Dobbeltklik på, at der er opstået en post i Videresendte havne boks. Naviger tilbage Sessions afsnit og klik Gemme igen for at gemme alt dit konfigurationsarbejde. Klik nu på Åben. PuTTY vil starte et terminalvindue. Du kan muligvis få en advarsel på dette tidspunkt, der angiver, at serverens værtsnøgle ikke er i registreringsdatabasen. Gå videre og bekræft, at du stoler på værten. Hvis du er bekymret for det, kan du sammenligne fingeravtrykstrengen, det giver dig i advarselsmeddelelsen med fingeraftrykket af den nøgle, du genererede ved at lægge den op i PuTTY Key Generator. Når du har åbnet PuTTY og klikket gennem advarslen, skal du se en skærm, der ser sådan ud:

Ved terminalen skal du kun gøre to ting. Ved login prompt type rod. Ved adgangskodeprompten Indtast dit RSA-nøgleord-dette er det kodeord, du oprettede for et par minutter siden, da du genererede din nøgle og ikke din router's adgangskode. Ruteren skal lades, og du er færdig ved kommandoprompten. Du har dannet en sikker forbindelse mellem PuTTY og din hjemmerouter. Nu skal vi instruere dine applikationer, hvordan du får adgang til PuTTY.

Bemærk: Hvis du vil forenkle processen til en pris for at reducere din sikkerhed, kan du generere et tastatur uden et kodeord og indstille PuTTY til at logge ind på root-kontoen automatisk (du kan skifte denne indstilling under Connect -> Data -> Automatisk login ). Dette reducerer PuTTY-forbindelsesprocessen til blot at åbne appen, læse profilen og klikke på Åbn.

Konfiguration af din browser til at oprette forbindelse til PuTTY

På dette tidspunkt i tutorialen er din server kørende, er din computer forbundet med den, og kun et trin tilbage. Du skal fortælle de vigtige applikationer om at bruge PuTTY som en proxyserver. Enhver applikation, der understøtter SOCKS-protokollen, kan være knyttet til PuTTY-såsom Firefox, mIRC, Thunderbird og uTorrent for at nævne nogle få - hvis du er usikker på, om et program understøtter SOCKS dig rundt i menuerne i valgmulighederne eller se dokumentationen. Dette er et kritisk element, som ikke bør overses: Al din trafik bliver ikke routeret via PuTTY-proxy som standard; det skal være knyttet til SOCKS serveren. Du kunne f.eks. Have en webbrowser, hvor du slog SOCKS og en webbrowser, hvor du ikke gjorde begge på samme maskine, og man ville kryptere din trafik, og man ville ikke.

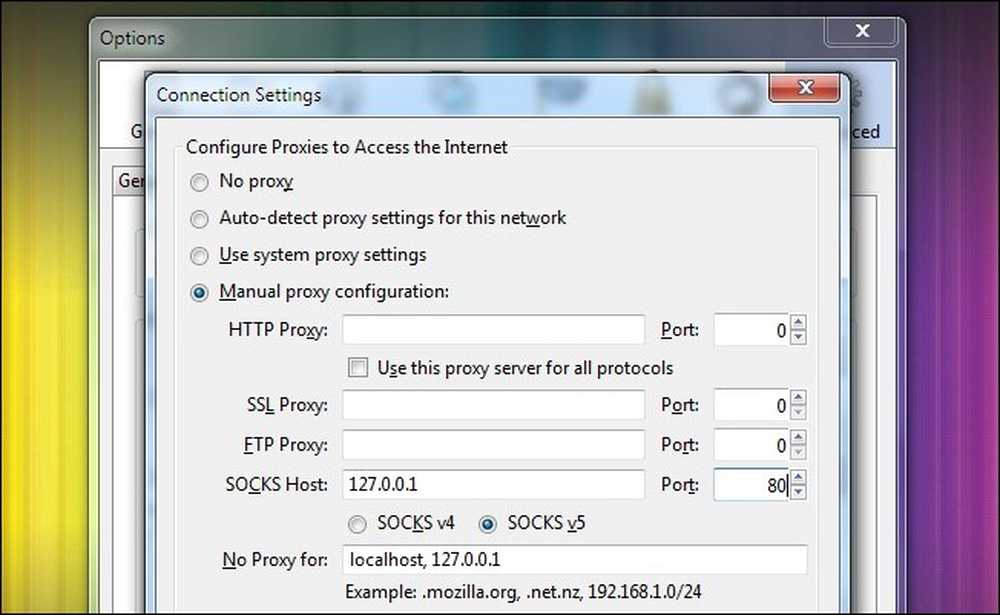

Til vores formål ønsker vi at sikre vores webbrowser, Firefox Portable, som er simpel nok. Konfigurationsprocessen for Firefox oversætter til næsten enhver applikation, du skal bruge til at tilslutte SOCKS-oplysninger til. Start Firefox og naviger til Indstillinger -> Avanceret -> Indstillinger. Fra inde i Forbindelsesindstillinger menu, vælg Manuel proxy konfiguration og under SOCKS Host plug-in 127.0.0.1-Du forbinder til PuTTY-applikationen, der kører på din lokale computer, så du skal sætte den lokale vært IP, ikke IP'en til din router, som du har sat i hver slot indtil videre. Indstil havnen til 80, og klik Okay.

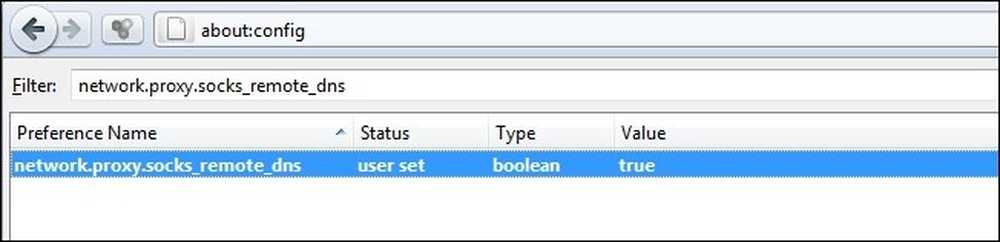

Vi har en lille lille tweak at ansøge, før vi er alle sammen. Firefox, som standard, ruter ikke DNS-anmodninger via proxyserveren. Det betyder, at din trafik altid bliver krypteret, men at nogen snooping forbindelsen ville se alle dine anmodninger. De ville vide, at du var på Facebook.com eller Gmail.com, men de ville ikke kunne se noget andet. Hvis du ønsker at rute dine DNS-anmodninger gennem SOCKS, skal du tænde den.

Type about: config i adresselinjen, og klik derefter på "Jeg vil være forsigtig, jeg lover!" hvis du får en streng advarsel om, hvordan du kan skrue din browser op. sæt ind network.proxy.socks_remote_dns ind i Filter: boks og derefter højreklik på posten for network.proxy.socks_remote_dns og Toggle det til Rigtigt. Herfra vil både din browsing og dine DNS-anmodninger blive sendt via SOCKS-tunnelen.

Selv om vi konfigurerer vores browser til SSH-all-the-time, kan du eventuelt nemt skifte dine indstillinger. Firefox har en praktisk udvidelse, FoxyProxy, der gør det super nemt at skifte proxyservere til og fra. Den understøtter tonsvis af konfigurationsmuligheder som at skifte mellem proxyer baseret på det domæne, du er på, de websteder, du besøger, osv. Hvis du vil kunne nemt og automatisk slukke din proxy-tjeneste ud fra, om du er hos hjemme eller væk, for eksempel har FoxyProxy du dækket. Chrome brugere vil gerne tjekke ud Proxy Switchy! til lignende funktionalitet.

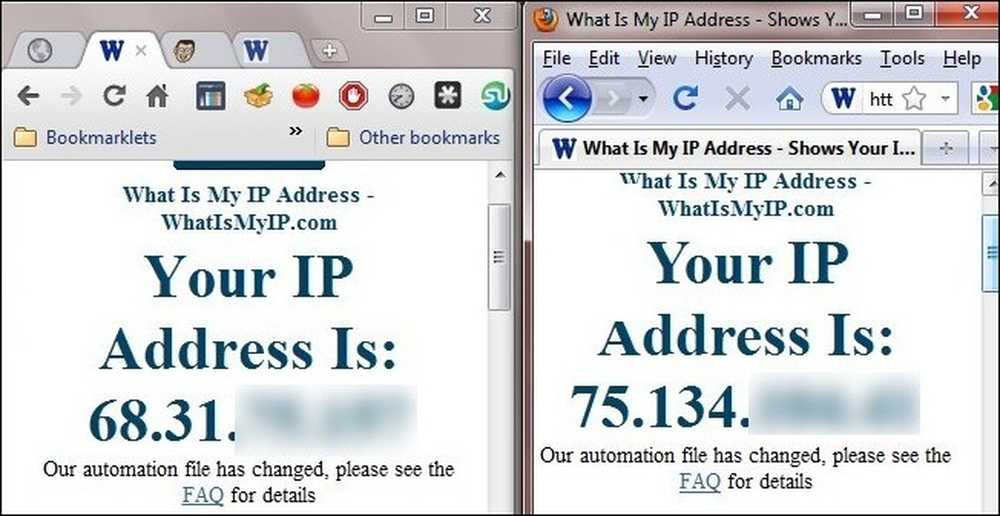

Lad os se, om alt fungerede som planlagt, skal vi? For at teste tingene ud, åbnede vi to browsere: Chrome (set til venstre) uden tunnel og Firefox (set til højre) frisk konfigureret til at bruge tunnelen.

Til venstre ses IP-adressen på Wi-Fi-noden, som vi forbinder til og til højre, med venlig hilsen af vores SSH-tunnel. Vi ser IP-adressen på vores fjerne router. Alle Firefox-trafik bliver sendt via SSH-serveren. Succes!

Har du et tip eller et trick for at sikre fjerntrafik? Brug en SOCKS server / SSH med en bestemt app og elsk det? Har du brug for hjælp til at finde ud af, hvordan du krypterer din trafik? Lad os høre om det i kommentarerne.