Denne Chrome Font Packs Malware påvirker computere

Chrome-brugere vil måske forblive ekstra opmærksomme, når de surfer på internettet i dag, da cybersikkerhedsfirmaet NeoSmart Technologies har opdaget en smidig ny måde, som hackere bruger til at få brugerne til ubevidst installerer malware på deres computere.

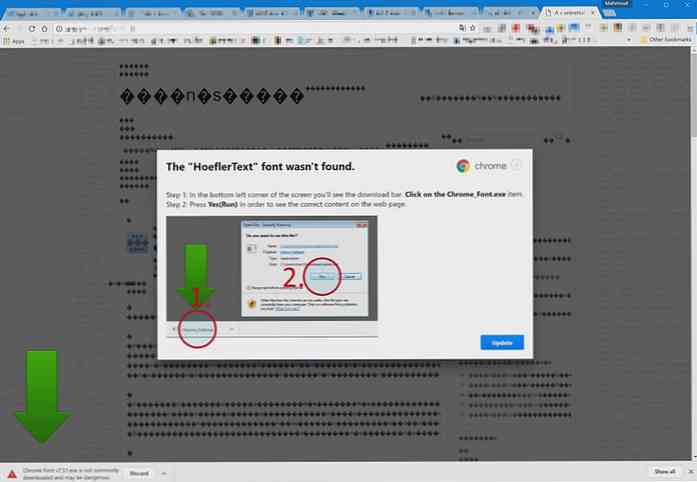

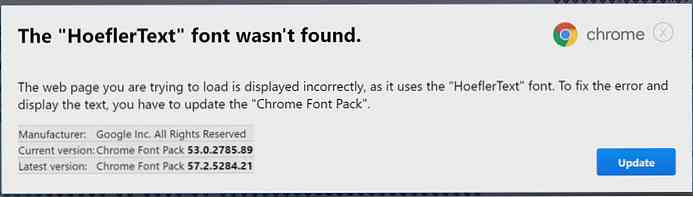

For det første opdaget af Mahmoud Al-Qudsi, forsøger forsøget ved at bruge JavaScript til at erstatte normal tekst med fejlkodede symboler og gibberish. Dette "Hack" vil derefter bede brugeren om at opdatere "Chrome sprogpakke".

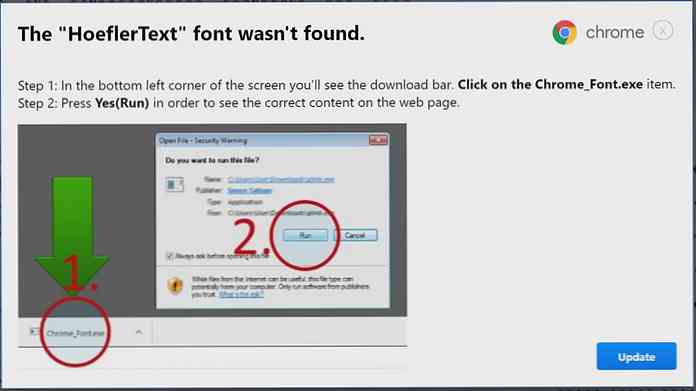

Klikker på "Opdater" knappen ville få hjemmesiden til at downloade en fil, der hedder "Chrome skrifttype v7.5.1.exe" som er en malware i forklædning. Hvad der sker næste er ret ligetil: brugeren åbner ".Exe" fil og installerer det på deres maskine, og maskinen er nu kompromitteret, hvilket giver hackere adgang til det.

Mens hele angrebet er ret overbevisende, der er et par skarpe fejl, som dette angreb har. Den første store fejl er, at dialogboksen til angrebet er hårdt kodet for at vise version 53 af Chrome, så de, der er velbevidste om den version af Chrome, de kører, ville umiddelbart mærke, at noget er slukket.

Derudover downloader du "Chrome Font Pack" ville få Chrome-browseren til at markere overførslen som "ikke downloades meget ofte", selv om Chrome ikke markerer filen aktivt som værende skadelig.

Endelig hele processen med download og udførelse af filen er forkert repræsenteret mellem den ledsagende popupdialog og den aktuelle proces, som uoverensstemmelser i filens navn, samt en ikke-eksisterende UAC-prompt.

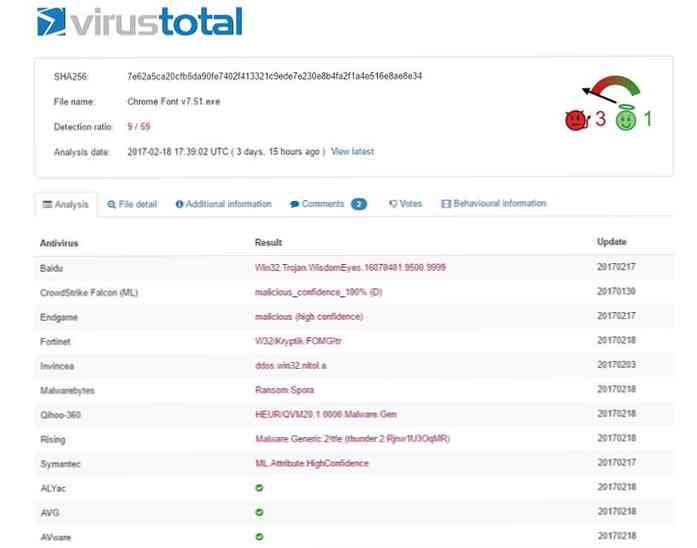

Interessant nok har denne særlige malware formået at unddrage sig både Windows Defender og Chrome scanning. Desuden afslører VirusTotal at malware i sig selv potentielt kunne være en ny oprettelse, i betragtning af det faktum, at det kun er 9 ud af 57 antivirus scannere kunne identificere malware takket være heuristics.

I mellemtiden er den bedste måde at forhindre din enhed i at blive kompromitteret på Undgå at køre eksekverbare filer fra kilder, der vises skyggefulde.